Redes de Computadoras

Redes de las computadoras

Se entiende por redes informáticas, redes de comunicaciones de datos o redes de computadoras a un número de sistemas informáticos conectados entre sí mediante una serie de dispositivos alámbricos o inalámbricos, gracias a los cuales pueden compartir información en paquetes de datos, transmitidos mediante impulsos eléctricos, ondas electromagnéticas o cualquier otro medio físico.

Las redes informáticas no son distintas en su lógica de intercambio de los demás procesos de comunicación conocidos: cuentan con un emisor, un receptor y un mensaje, así como un medio a través del cual transmitirlo y una serie de códigos o protocolos para garantizar su comprensión. Claro que en este caso, quienes envían y reciben mensajes son sistemas computacionales automatizados.

Objetivos de la redes

- El objetivo primordial de una red es compartir recursos, es decir hacer que todos los programas, datos y equipos estén disponibles para cualquiera de la red que lo solicite, sin importar la localización del recurso y del usuario.

- Proporciona una alta fiabilidad, al contar con fuentes alternativas de suministro.

- Ahorro Económico. Las grandes maquinas tienen una rapidez mucho mayor.

- Proporciona un poderoso medio de comunicación entre las personas que se encuentran muy alejadas entre si. Con el empleo de una red es relativamente mas fácil para dos personas, que viven en lugares separados, escribir unos informes juntos.

Ventajas

- Es posible comprar un solo periférico y conectarlo en red con muchas computadoras para no gastar tanta plata comprando un periférico por ordenador. Un ejemplo sería comprar una impresora y conectarla en red con muchas computadoras.

- Cuando se está trabajando con bases de datos, se necesita que la información puesta en estas se actualice correctamente; y de esta forma se pueden utilizar las redes informáticas para que muchas computadoras no tengan datos desactualizados en las bases de datos.

- Tus datos personales pueden estar expuestos a personas tratando de encontrar fallos o vulnerabilidades en la red informática para intentar sacarte tus datos personales. Esta es quizá la peor desventaja de todas.

- En una empresa que depende de la conexión a Internet, y de repente la red informática falla, se pueden ver las consecuencias en el dinero perdido de esa empresa.

- Cuando se diseñan las redes inalámbricas, se tienen que codificar los datos. De todas formas, estos datos pueden ser vulnerables y pueden ser extraviados por personas que intenten realizar esta operación.

Elementos de una red

- Servidores. En una red no

siempre los computadores poseen la misma jerarquía o funciones. Los servidores

son los que procesan el flujo de datos, atendiendo a todos los demás

computadores de la red (“sirviéndolos”, de allí su nombre) y centralizando el

control de la red.

- Clientes o estaciones de trabajo. Se llama así a los computadores que no son servidores, sino que forman parte de la red y permiten a los usuarios el acceso a la misma, empleando los recursos administrados por el servidor.

- Medios de transmisión. Se llama así al cableado o a las ondas electromagnéticas, según sea el caso, que permiten la transmisión de la información.

- Elementos de hardware. Aquellas piezas que permiten el establecimiento físico de la red, como son las tarjetas de red en cada computador, los módems y enrutadores que sostienen la transmisión de datos, o las antenas repetidoras que extienden la conexión (en caso de ser inalámbricas).

- Elementos de software. Por último están

los programas requeridos para administrar y poner en funcionamiento el hardware de comunicaciones,

y que incluye el Sistema Operativo de Redes (NOS, del inglés Network Operating System),

el cual además de sostener el funcionamiento de la red le brinda soporte

de antivirus y firewall; y los

protocolos comunicativos (como los TCP e IP) que permiten a las máquinas

“hablar” el mismo idioma.

Tipos de redes

- Redes LAN: Siglas de Local Area Network (en inglés: “Red de Área Local”), se trata de las redes de menor tamaño, como las que existen en un locutorio o cyber café, o un departamento.

- Red de área personal (PAN): The Personal Area Network, que traduce al español Red de Área Personal, es la red más utilizada en espacios reducidos donde se haga uso de pocos dispositivos cuya distancia entre ellos sean corta. Una de las principales características de esta red es que permite que la comunicación entre los dispositivos sea sencilla, práctica y veloz.

- Red WAN: En un edificio existen varias conexiones LAN’s y están interconectadas entre sí. Al hacerlo, tenemos una red WAN. Esta es precisamente una de las principales funciones de esta red, interconectar diversas LANs.

- Red de área metropolitana (MAN): En una cuidad existen distintas redes (LAN) y (WAN) que interconectan todos sus edificios entre sí, pero la red que permite la integración de múltiples servicios mediante la transmisión de datos, voz y vídeo, es llamada: Red de área metropolitana. Esta permite conectar las diversas LAN existentes en un espacio de hasta 50 kilómetros.Esta red en algunas ocasiones es utilizada por organizaciones para su uso privado, pero también es útil para que los proveedores de internet puedan brindar conexión de redes de una zona muy amplia a sus clientes.

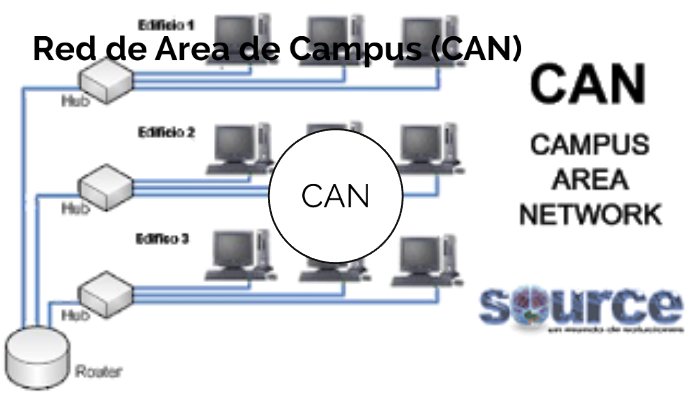

- Red de área de campus (CAN): Controller Area Network, lo que traduce al español, red de área campus. Esta es una red implementada en espacios geográficos como universidades, industrias, parques o espacios amplios que pertenezcan a una misma entidad.

Topologías de las redes

Topología de Anillo

Es un tipo de topología de red simple, en donde las estaciones de trabajo o computadoras, se encuentran conectadas entre sí en forma de un anillo, es decir, forman un círculo entre ellas. La información viaja en un solo sentido, por lo tanto, que si un nodo deja de funcionar se cae la red o deja de abastecer información a las demás computadoras que se encuentran dentro del anillo, por lo tanto, es poco eficaz.

Es un tipo de topología de red simple, en donde las estaciones de trabajo o computadoras, se encuentran conectadas entre sí en forma de un anillo, es decir, forman un círculo entre ellas. La información viaja en un solo sentido, por lo tanto, que si un nodo deja de funcionar se cae la red o deja de abastecer información a las demás computadoras que se encuentran dentro del anillo, por lo tanto, es poco eficaz.

Topología de Árbol

Este tipo de topología de red es una de las más sencillas. Como su nombre lo indica, las conexiones entre los nodos (terminales o computadoras) están dispuestas en forma de árbol, con una punta y una base. Es similar a la topología de estrella y se basa directamente en la topología de bus. Si un nodo falla, no se presentan problemas entre los nodos subsiguientes. Cuenta con un cable principal llamado Backbone, que lleva la comunicación a todos los nodos de la red, compartiendo un mismo canal

Este tipo de topología de red es una de las más sencillas. Como su nombre lo indica, las conexiones entre los nodos (terminales o computadoras) están dispuestas en forma de árbol, con una punta y una base. Es similar a la topología de estrella y se basa directamente en la topología de bus. Si un nodo falla, no se presentan problemas entre los nodos subsiguientes. Cuenta con un cable principal llamado Backbone, que lleva la comunicación a todos los nodos de la red, compartiendo un mismo canal

de comunicación.

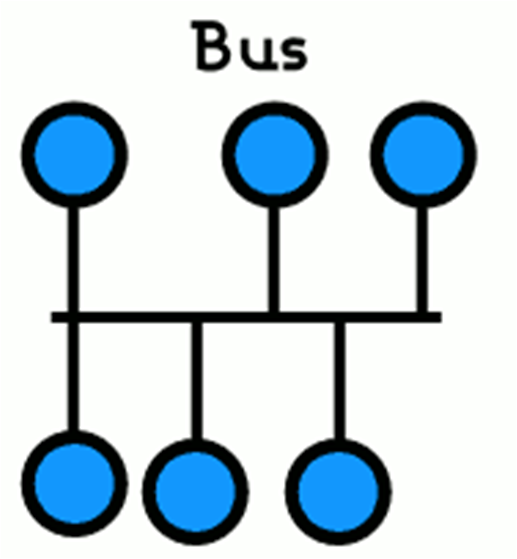

Topología de Bus

La topología de Bus se basa en un cable central, el cual lleva la información a todas las computadoras de la red, en forma de ramificaciones, de modo, que la información viaja de manera secuencial hacia los nodos de la red. Su desventaja se basa en su distribución secuencial de datos, por lo que si se interrumpe el cable central, la red queda inutilizada. En la actualidad es muy poco utilizada.

La topología de Bus se basa en un cable central, el cual lleva la información a todas las computadoras de la red, en forma de ramificaciones, de modo, que la información viaja de manera secuencial hacia los nodos de la red. Su desventaja se basa en su distribución secuencial de datos, por lo que si se interrumpe el cable central, la red queda inutilizada. En la actualidad es muy poco utilizada.

Topología de Estrella

Topología de Estrella

Acá la distribución de la información va desde un punto central o Host, hacia todos los destinos o nodos de la red. En la actualidad, es muy utilizada por su eficiencia y simpleza. Se puede notar que el Host realiza todo el trabajo (una especie de servidor local que administra los servicios compartidos y la información). Por supuesto, cuenta con la ventaja que si un nodo falla, la red continuará trabajando sin inconveniente, aunque depende del funcionamiento del Host.

Topología de Malla

Esta topología de Malla es definida como topología de trama. Se trata de un arreglo de interconexión de nodos (terminales) entre sí, realizando la figura de una malla o trama. Es una topología muy utilizada entre las redes WAN o de área amplia. Su importancia radica en que la información puede viajar en diferentes caminos, de manera que si llegara a fallar un nodo, se puede seguir intercambiando información sin inconveniente alguno entre los nodos.

Esta topología de Malla es definida como topología de trama. Se trata de un arreglo de interconexión de nodos (terminales) entre sí, realizando la figura de una malla o trama. Es una topología muy utilizada entre las redes WAN o de área amplia. Su importancia radica en que la información puede viajar en diferentes caminos, de manera que si llegara a fallar un nodo, se puede seguir intercambiando información sin inconveniente alguno entre los nodos.Topología Híbrida

Como su nombre lo indica, es una combinación de dos o más topologías de red diferentes, para adaptar la red a las necesidades del cliente. De este modo, podemos combinar las topologías que deseemos, obteniendo infinitas variedades, las cuales, deben ajustarse a la estructura física del lugar en donde estará la red y los equipos que estarán conectados en dicha red.

Como su nombre lo indica, es una combinación de dos o más topologías de red diferentes, para adaptar la red a las necesidades del cliente. De este modo, podemos combinar las topologías que deseemos, obteniendo infinitas variedades, las cuales, deben ajustarse a la estructura física del lugar en donde estará la red y los equipos que estarán conectados en dicha red.video sobre las redes

INTERNET

Origen del internet

Tipos de cracker

el surgimiento de Internet en un proyecto militar estadounidense el cual buscaba crear una red de computadoras que uniera los centros de investigación de defensa en caso de ataques, que pudieran mantener el contacto de manera remota y que siguieran funcionando a pesar de que alguno de sus nodos fuera destruido. Sin embargo su objetivo era el de investigar mejores maneras de usar los computadores, yendo más allá de su uso inicial como grandes máquinas calculadoras, y luego de su creación fue utilizado por el gobierno, universidades y otros centros académicos dando un soporte social.

La idea de una red interconectada de computadores surgió en centros de investigación académicos y del gobierno dispersos a lo largo del territorio este país en Massachussets Institute of Technology cerca de Boston, Stanford Research Inst. U. de California los Angeles (UCLA), EL Rand corp. e Inst. For defense Análisis y se puso en marcha en las manos de Bob Taylor, Licklider (con su concepto de Galactic Network) , Ivan Sutherland, Lawrence G. Roberts.

En 1969 empezó el primer trafico de paquetes de información entre el MIT y la UCLA, los primeros años de los 80's los usuarios eran científicos y curiosos, el los 90's desaparece ARPANET y propicia el paso a las redes interconectadas el Internet el cual dispone actualmente de servicios que proporciona la red como el correo electrónico, acceso remoto a maquinas, transferencia de archivos mediante FTP. La Web (World Wide Web), conversaciones en línea como chats, grupos de noticias, etc.

La Web ha ayudado a la expansión de Internet se desarrollo en European Laboratory for Particle Physics (CERN) de Suiza en 1989. Utiliza el protocolo http (HyperText Transfer Protocol) con paginas creadas en HTML, con avances en paginas dinámicas programadas PHP, Java, JavaScript, ASP, etc., aumentando las posibilidades.

¿para que sirve internet?

- Investigar y aprender: bibliotecas, museos y libros gratuitos a través de la red.

- Comunicarnos y mantenernos en contacto con amigos y familiares que viven lejos usando chats, video-llamadas, correos electrónicos y redes sociales.

- Opinar libremente en blogs, páginas y redes sociales y saber lo que otros opinan.

- Compartir nuestros gustos e intereses con otras personas.

- Informarnos, en tiempo real, sobre lo que sucede en el país y el mundo.

- Realizar gestiones burocráticas y financieras desde la casa u oficina.

- Tomar cursos en instituciones y universidades virtuales.

- Escuchar música, ver videos y películas.

- Descargar libros, artículos, películas y música.

- Comprar en distintos almacenes, sin importar en qué lugar del mundo se encuentren.

Evolución

La web 1.0

WEB 1.0: Internet básica. Limitada, usada fundamentalmente para publicar documentos y realizar transacciones. Con ella, las grandes empresas inauguraron su estrategia online. Crearon un sitio donde publicar información corporativa, y desarrollaron planes de marketing y ventas que incorporaban la Web como nexo con los clientes. Esta web es de solo lectura. Pocos productores de contenidos. Paginas Creadas del código HTML difícilmente actualizable y con nula interacción del usuario en las mismas. Sitios direccionales y no colaborativos. Interacción mínima.

La web 2.0

WEB 2.0: La red social, la de la colaboración. La que a fines de los ’90 cambió el rol de los usuarios, que empezaron a co-crear socialmente contenido y valor. Ahorra tiempo al usuario Facilita la interacciones. Permite una mejor interoperabilidad entre aplicaciones y las máquinas (software-hardware). La Web 2.0 es también llamada web social por el enfoque colaborativo y de construcción social de esta herramienta. Información en permanente cambio.

La web 3.0

WEB 3.0: La red semántica. La inteligencia humana y la de las máquinas combinadas. Información más rica, relevante, oportuna y accesible. Con lenguajes más potentes, redes neurales, algoritmos genéticos, la Web 3.0 pone el énfasis en el análisis y la capacidad de procesamiento. Y en cómo generar nuevas ideas a partir de la información producida por los usuarios. Se basa en una Internet más "inteligente“. Los usuarios podrán hacer búsquedas más cercanas al lenguaje natural. Uso en compañías para conseguir una manipulación de datos más exactos.

La web 4.0

A partir de la proliferación de la comunicación inalámbrica, personas y objetos se conectan en cualquier momento y en cualquier lugar del mundo físico o virtual. O sea, integración en tiempo real. Con más "objetos" en la red, se suma un nuevo nivel de contenido generado por los usuarios, y con él, otro nivel de análisis. Por ejemplo, el GPS que guía al automóvil y hoy ayuda al conductor a mejorar la ruta prevista o a ahorrar combustible, en poco tiempo le evitará el trámite de manejarlo.

video sobre el internet

SEGURIDAD INFORMÁTICA

Es el área relacionada con la informática y la telemática que se enfoca en la protección de la infraestructura computacional y todo lo relacionado con esta y, especialmente, la información contenida en una computadora o circulante a través de las redes de computadoras. Para ello existen una serie de estándares, protocolos, métodos, reglas, herramientas y leyes concebidas para minimizar los posibles riesgos a la infraestructura o a la información. La ciberseguridad comprende software (bases de datos, metadatos, archivos), hardware, redes de computadoras y todo lo que la organización valore y signifique un riesgo si esta información confidencial llega a manos de otras personas, convirtiéndose, por ejemplo, en información privilegiada.

La definición de seguridad de la información no debe ser confundida con la de «seguridad informática», ya que esta última solo se encarga de la seguridad en el medio informático, pero la información puede encontrarse en diferentes medios o formas, y no solo en medios informáticos.

La seguridad informática también se refiere a la práctica de defender las computadoras y los servidores, los dispositivos móviles, los sistemas electrónicos, las redes y los datos de ataques maliciosos.

UTILIDAD DE LA SEGURIDAD INFORMÁTICA

se utiliza mas que todo para que el usuario tenga los siguientes aspectos:

- Integridad

- Confidencialidad

- Disponibilidad

- Evitar el rechazo

- Autenticación

VIRUS

Es un malware que tiene por objeto alterar el normal funcionamiento de la computadora, sin el permiso o el conocimiento del usuario. Los virus, habitualmente, reemplazan archivos ejecutables por otros infectados con el código de este. Los virus pueden destruir, de manera intencionada, los datos almacenados en un computadora, aunque también existen otros más inofensivos, que solo se caracterizan por ser molestos.

Los virus informáticos tienen, básicamente, la función de propagarse a través de un software, no se replican a sí mismos porque no tienen esa facultad como el gusano informático, son muy nocivos y algunos contienen además una carga dañina (payload) con distintos objetivos, desde una simple broma hasta realizar daños importantes en los sistemas, o bloquear las redes informáticas generando tráfico inútil.

TIPOS DE VIRUS

Virus residentes en la memoria

Estos virus se ocultan en la memoria de acceso aleatorio o memoria RAM y afecta a todos los programas o ficheros que en el momento en el que empiezan a ejecutarse. Es decir, cuando se ejecuta el programa que contiene el virus, éste se alojará en la memoria RAM hasta que ésta se apague, pero mientras tanto infectará todos los archivos que la memoria RAM vaya cargando.

En algunos casos, el virus desaparece cuando la memoria de acceso aleatorio pierde su contenido, es decir, cuando el pc o dispositivo se apaga o reinicia. No obstante, algunos virus residentes realizan cambios en el sistema para reinstalarse cada vez que se inicia el equipo.

Virus de sobreescritura

Los virus de sobreescritura son aquellos que borran la información que contienen los ficheros o programas, lo que inutiliza estos ficheros total o parcialmete. Una vez este virus ataca tu dispositivo, reemplazará el contenido de los ficheros que vaya infectando sin cambiar su peso, para que este contenido eliminado sea más difícil de detectar.

Una vez un fichero ha sido infectado, la única solución es borrar el archivo, perdiendo todo el contenido y volverlo a instalar. Aunque pueda parecer lo contrario, la detección de este tipo de virus es muy sencilla, dado que inutilizan los programas y éstos, como es lógico, dejan de funcionar.

Virus de acción directa

Son archivos de procesamiento por lotes que se aloja en el directorio raíz de los equipos informáticos. Los virus de acción directa cargan determinadas operaciones cuando el pc se pone en marcha e iniciará un proceso en el que seleccionará e infectará todos los archivos que encuentren en su camino.

Virus de sector de arranque

Este virus afecta a una parte del disco duro conocida como sector de arranque y es, en esta parte, donde se encuentra la información que hace que sea posible poner en marcha el ordenador desde el disco.

Virus fat

Los virus fat atacan a la tabla de asignación de archivos, conocida más comunmente como FAT por sus siglas en inglés. Esta tabla la suelen emplear muchos productos de Microsoft y se utiliza para acceder a la información que se almacena en un equipo o dispositivo.

Este tipo de virus puede ser realmente nocivo, pues puede impedir el acceso a determinadas partes del disco. El problema de esto es que nos pueden vetar el acceso a archivos importantes e incluso dañarlos.

Los daños generados por los virus FAT, pueden llegar a suponer la pérdida de información tanto de pequeños archivos como de grandes directorios.

Macro virus o virus de macro

Los macro virus son aquellos que cambian, modifican o sustituyen una macro. Las macros son conjuntos de comandos que utilizan los programas para realizar funciones sencillas, como por ejemplo, abrir un documento. Es decir el programa emplea una macro, o un conjunto de pasos para abrir ese documento.

Virus polimórfico

Estos virus son aquellos que tienen la capacidad de mutarse a sí mismos a través de un motor polimórfico, consiguiendo mantener aún así su algoritmo intacto.

Es decir, los virus se encriptan o se codifican de forma diferente cada vez sin alterar su núcleo o algoritmo. Haciendo esto consiguen que los antivirus no puedan detectarlos, los mecanismos polimórficos serían realmente mecanismos de camuflaje para pasar de inadvertidos ante el antivirus. El funcionamiento del virus polimórfico: Se ocultan en un archivo y luego se cargan en la memoria Ram cuando dicho archivo es ejecutado. Entonces, cuando van a infectar otro archivo, modifican la copia para que no se vean ante el antivirus como dos archivos idénticos. Por este motivo, al buscador le costará identificar todos los virus, puesto que difieren entre sí.

Virus del tipo de secuencias de comandos web

Muchas páginas web se componen de código que se emplea para crear la estructura de la misma, código que puede estar escrito en lenguajes de programación como HTML, CSS o Javascript. Este código puede ser aprovechado por ciertos tipos de virus informáticos para infectar los dispositivos de las personas que acceden a esa página web.

CLASES DE VIRUS

Antivirus

Los antivirus informáticos son piezas de software de aplicación cuyo objetivo es detectar y eliminar de un sistema computarizado los virus informáticos. Es decir, se trata de un programa que busca poner remedio a los daños causados por estas formas invasivas de software, cuya presencia en el sistema no suele ser detectable sino hasta que se evidencian sus síntomas, tal y como los virus biológicos.

Tipos de antivirus

Antivirus de identificación. Aquellos que rastrean secuencias activas asociadas a determinados virus, pero no son muy efectivos a la hora de lidiar con el software indeseado. Tienen la virtud de ser muy ligeros, algunos se ejecutan desde la red.

Antivirus descontaminadores. Por lo general instalados en el sistema como cualquier otro software de aplicación, estos programas pueden activarse a voluntad para revisar el contenido completo del computador en busca de virus. De haberlos, entonces, se procede a la desinfección y, de no ser posible, a la cuarentena o el borrado.

Antivirus de protección a tiempo real. Aquellos que brindan protección constante al sistema, sin necesidad de llevar a cabo una revisión exhaustiva, sino revisando todos los archivos y conexiones entrantes y salientes. Estos antivirus suelen estar combinados con funciones descontaminadoras.

Hacker

Los antivirus informáticos son piezas de software de aplicación cuyo objetivo es detectar y eliminar de un sistema computarizado los virus informáticos. Es decir, se trata de un programa que busca poner remedio a los daños causados por estas formas invasivas de software, cuya presencia en el sistema no suele ser detectable sino hasta que se evidencian sus síntomas, tal y como los virus biológicos.

Tipos de antivirus

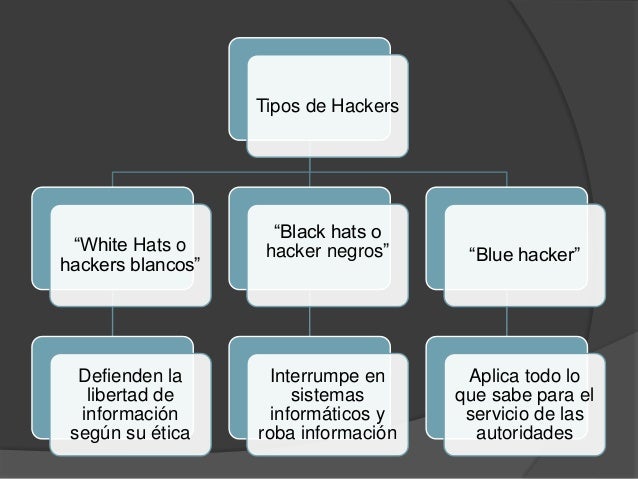

Hacker

En la actualidad, los piratas ya no llevan parche en el ojo y surcan los mares en busca de tesoros, ahora son grandes cerebros que no necesitan más que un ordenador y acceso a Internet para hacer de las suyas. Nosotros los conocemos como “hackers” pero, en la mayoría de los casos, el término no se utiliza de forma correcta.

En la actualidad, los piratas ya no llevan parche en el ojo y surcan los mares en busca de tesoros, ahora son grandes cerebros que no necesitan más que un ordenador y acceso a Internet para hacer de las suyas. Nosotros los conocemos como “hackers” pero, en la mayoría de los casos, el término no se utiliza de forma correcta.

Cracker

El cracker, es considerado un «vandálico virtual». Este utiliza sus conocimientos para invadir sistemas, descifrar claves y contraseñas de programas y algoritmos de encriptación, ya sea para poder correr juegos sin un CD-ROM, o generar una clave de registro falsa para un determinado programa, robar datos personales, o cometer otros ilícitos informáticos. Algunos intentan ganar dinero vendiendo la información robada, otros sólo lo hacen por fama o diversión. Es por ello que debemos ser extremadamente precavidos con el manejo de la información que tenemos almacenada en nuestra PC, y protegerla debidamente con algún buen sistema de seguridad.

Cracker es el término que define a programadores maliciosos y ciberpiratas que actúan con el objetivo de violar ilegal o inmoralmente sistemas cibernéticos, siendo un término creado en 1985 por hackers en defensa del uso periodístico del término.

- Crackers de sistemas: término designado a programadores y decoders que alteran el contenido de un determinado programa, por ejemplo, alterando fechas de expiración de un determinado programa para hacerlo funcionar como si se tratara de una copia legítima.

- Crackers de Criptografía: término usado para aquellos que se dedican a la ruptura de criptografía (cracking codes).

Deep web

Conocida tambien como el Internet Invisible, engloba toda la información que se encuentra en la Web, pero que no se haya indexada por los motores de búsqueda tal y como los conocemos. Se trata, por tanto, de todo el contenido público online que no es rastreado ni encontrado por el usuario de a pie en la red.

REFERENCIAS

- http://culturacion.com/topologia-de-red-malla-estrella-arbol-bus-y-anillo/

- https://www.nextu.com/blog/tipos-de-redes/

- https://concepto.de/redes-informaticas/#ixzz5q7V4ubCu

- https://www.google.com/search?q=concepto+de+redes&source=lnms&tbm=isch&sa=X&ved=0ahUKEwjRtL2-ktbiAhWwxFkKHSQACqgQ_AUIECgB&biw=1242&bih=597#imgrc=2P37UeEX-2Q43M:

- https://es.slideshare.net/yajhaira191199/ventajas-y-desventajas-de-las-redes-informaticas

- http://www.biwebzone.com/FrontPageLex/libreria/cl0001/9-1573-cual-es-el-origen-de-internet-por-este-el-posicionamiento-que-ofrece-biwebzone-en-navegadores-o-motores-de-busqueda-como-google.htm

- https://www.enticconfio.gov.co/internet-que-es-para-que-sirve

- https://disenowebakus.net/etapas-de-transicion-de-la-web.php

- http://magdachavez.blogspot.com/

- https://es.wikipedia.org/wiki/Seguridad_inform%C3%A1tica

- https://grupo4herramientasinformatica.blogspot.com/2016/03/la-seguridad-informatica.html

Comentarios

Publicar un comentario